Vietņu neaizsargātība. Pārbaudiet vietni. Programma vietnes skenēšanai ievainojamībai

Vietnes drošības problēma nekad nav bijusibija tikpat akūta kā 21. gadsimtā. Protams, tas ir saistīts ar visaptverošu interneta izplatīšanu praktiski visās nozarēs un jomās. Katru dienu hackers un drošības eksperti atrod vairākas jaunas vietas neaizsargātību. Daudzi no tiem tūlīt aizver īpašnieki un izstrādātāji, un daži paliek tādi, kādi tie ir. Nekā noziedznieki, un tos izmanto. Bet, izmantojot domātu vietni, jūs varat nodarīt lielu kaitējumu gan saviem lietotājiem, gan serveriem, kuros tas tiek mitināts.

Vietņu neaizsargātības veidi

Veidojot tīmekļa lapas, jūs izmantojat daudzsaistītas elektroniskās tehnoloģijas. Daži no tiem ir perfekti un pārbaudīti laikā, bet daži ir jauni un vēl nav iesākti. Jebkurā gadījumā ir daudz dažādu vietņu ievainojamību:

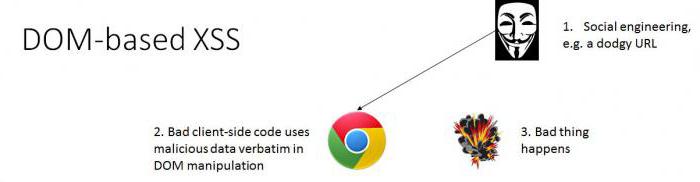

- XSS Katrai vietnei ir mazas formas. Ar viņu palīdzību lietotāji ievada datus un saņem jebkādu rezultātu, veic reģistrāciju vai sūta ziņojumus. Aizstājot īpašas vērtības šajās formās, jūs varat aktivizēt noteiktu skripta izpildi, kas var izraisīt vietnes integritātes un datu kompromisu pārkāpšanu.

- SQL injekcija. Ļoti izplatīts un efektīvs veids, kā piekļūt konfidenciāliem datiem. Tas var notikt vai nu adreses joslā, vai izmantojot veidlapas. Process tiek veikts, aizstājot vērtības, kuras nevar filtrēt skripti un izpildīt vaicājumus datu bāzē. Un ar pienācīgām zināšanām tas var izraisīt drošības pārkāpumu.

- HTML kļūdas. Gandrīz tāpat kā XSS, bet tas neievieš skripta kodu, bet HTML.

- Vietņu, kas saistīti ar failu un direktoriju ievietošanu noklusējuma atrašanās vietās, ievainojamība. Piemēram, uzzinot tīmekļa lapu struktūru, varat nokļūt administratīvā paneļa kodā.

- Nepietiekama operētājsistēmas drošības konfigurācija serverī. Ja šāda ievainojamība ir pieejama, tad uzbrucējs varēs izpildīt patvaļīgu kodu.

- Sliktas paroles. Viena no acīmredzamākajām tīmekļa vietņu ievainojamībām ir vāju vērtību izmantošana, lai aizsargātu jūsu kontu. It īpaši, ja tas ir ar administratora tiesībām.

- Bufera pārplūde. Izmanto, nomainot datus no atmiņas, lai jūs varētu veikt savus pielāgojumus. Sastāv no nepilnīgas programmatūras lietošanas.

- Web resursu lapu nomaiņa. Atjaunot precīzu vietnes kopiju, piesakoties, uz kuru lietotājam, iespējams, nav aizdomas par netīru triks un ievadīt viņa personas datus, pēc kāda laika nododot uzbrucēju.

- Atteikšanās no pakalpojuma. Būtībā šis termins attiecas uz uzbrukumu serverim, kad tas saņem lielu skaitu pieprasījumu, ko tas nevar apstrādāt un vienkārši "nokrīt" vai kļūst nespējīgs nodrošināt patiesus lietotājus. Ievainojamība ir tā, ka IP filtrs nav pareizi konfigurēts.

Vietnes ievainojamību meklēšana

Drošības speciālisti veic īpašu audituWeb resursi kļūdu un nepilnību klātbūtnei, kas var izraisīt uzlaušanu. Šāda vietas pārbaude tiek saukta par pentastingu. Šajā procesā tiek analizēts CMS izmantotais avota kods, neaizsargāto moduļu klātbūtne un daudzas citas interesantas pārbaudes.

SQL injekcija

Šāda veida vietnes verifikācija tiek instalēta, tiek filtrētivai skripts saņēma vērtības, sastādot vaicājumus datu bāzē. Jūs varat veikt vienkāršāko testēšanu manuāli. Kā atrast vietnes ievainojamību SQL? Tagad tas tiks izskatīts.

Piemēram, ir vietne my-site.rf. Galvenajā lapā ir katalogs. Ievietojot to, adreses joslā ir iespējams atrast kaut ko līdzīgu my-site.rf /? Product_id = 1. Pastāv iespēja, ka tas ir pieprasījums datu bāzei. Lai meklētu vietnes ievainojamības, vispirms varat mēģināt aizvietot šo pēdiņu ar šo rindiņu. Galu galā vajadzētu būt my-site.rf /? Product_id = 1. "Ja tiek parādīts kļūdas ziņojums, kad jūs nospiežat" Enter "taustiņu lapā, tad ir ievainojama vieta.

Tagad jūs varat izmantot dažādas vērtības, lai izvēlētos vērtības. Tiks piemēroti apvienošanas operatori, izņēmumi, komentāri un daudzi citi.

XSS

Šāda veida ievainojamība var būt divu veidu - aktīva un pasīva.

Aktīvs ietver koda ievietošanu datubāzē vai tieši servera failā. Viņš ir bīstams un neprognozējams.

Pasīvais režīms ietver cietušā iemīlināšanu konkrētā vietnei, kurā ir kaitīgs kods.

Izmantojot XSS, uzbrucējs var nozagt sīkfailus. Un tie var saturēt svarīgus lietotāja datus. Vēl briesmīgākas sekas ir sesijas zādzība.

Arī hakeris var izmantot vietnes skriptu tā, lai veidlapa brīdī, kad to sūtījis lietotājs, sniedz informāciju tieši uzbrucēja rokās.

Meklēšanas procesa automatizācija

Tīklā jūs varat atrast daudz interesantu skeneruvietnes ievainojamības. Daži tiek piegādāti atsevišķi, daži nāk komplektā ar vairākiem līdzīgiem un apvienoti vienā kopējā tēlā, līdzīgi kā Kali Linux. Tālāk tiks parādīts vispopulārāko rīku apraksts, lai automatizētu informācijas vākšanas procesu par ievainojamībām.

Nmap

Vienkāršākais vietnes neaizsargātības skeneris, kurā var tikt rādīta tāda informācija kā operētājsistēma, izmantotās porti un pakalpojumi. Tipisks lietojumprogrammas piemērs:

nmap -sS 127.0.0.1, kur vietējā IP vietā jāaizvieto pārbaudāmās faktiskās vietnes adrese.

Izvade jums pateiks, kādi pakalpojumi tajā darbojas, un kuras ostas tajā laikā ir atvērtas. Pamatojoties uz šo informāciju, jūs varat mēģināt izmantot jau konstatētās ievainojamības.

Šeit ir daži nmap taustiņi, lai iegūtu neobjektīvāku skenēšanu:

- -A Agresīva skenēšana, kas izmež daudz informācijas, taču tas var aizņemt daudz laika.

- -O Mēģina noteikt operētājsistēmu, kuru izmanto serverī.

- -D Aizvieto IP adreses, no kurām tiek veikta pārbaude, lai, aplūkojot servera žurnālus, nebūtu iespējams noteikt, kur notika uzbrukums.

- -p Ostu diapazons. Pārbaudīt vairākus pakalpojumus atvērt.

- -S Ļauj norādīt vēlamo IP adresi.

WPScan

Šī vietnes skenēšanas programma ir pieejama vietnēNeaizsargātība ir iekļauta Kali Linux izplatīšanā. Tas ir vērsts uz tīmekļa resursu pārbaudi satura vadības sistēmā WordPress. Tas ir uzrakstīts rubī, tāpēc tas sākas šādi:

ruby ./wpscan.rb --help. Šī komanda parādīs visas pieejamās atslēgas un burti.

Lai palaistu vienkāršu testu, jūs varat izmantot komandu:

ruby ./wpscan.rb --url some-site.ru

Kopumā WPScan ir diezgan viegli lietojama lietderība, lai pārbaudītu jūsu vietni WordPress par neaizsargātību.

Nikto

Programma pārbauda vietni par ievainojamību, kas atrodama arī Kali Linux izplatīšanā. Ir visaptveroša funkcionalitāte:

- skenēšana, izmantojot HTTP un HTTPS protokolus;

- Apiet daudzus iebūvētos noteikšanas rīkus;

- vairāku portu skenēšana, pat nestandarta diapazonā;

- atbalsts starpniekserveru izmantošanai;

- Ir iespēja ieviest un pieslēgt spraudņus.

Lai palaistu nikto, jūsu sistēmā ir jābūt instalētai perl. Vienkāršākā analīze ir šāda:

perl nikto.pl -h 192.168.0.1.

Programma var "barot" teksta failu, kurā uzskaitītas tīmekļa serveru adreses:

perl nikto.pl -h file.txt

Šis rīks būs ne tikai palīdzēs drošības speciālistiem, lai veiktu Pentest, bet tīkla administratoriem un resursi, lai uzturētu veselības vietām.

Burp Suite

Ļoti jaudīgs instruments ne tikai pārbaudeivietnes, bet jebkura tīkla uzraudzība. Ir iebūvēta funkcija, lai modificētu nosūtīto pieprasījumu uz pārbaudāmo serveri. Smart skeneris, kas spēj automātiski meklēt vienlaikus vairāku veidu ievainojamības. Ir iespējams saglabāt pašreizējās darbības rezultātu un pēc tam atsākt to. Elastīgums, kas ļauj ne tikai izmantot trešo pušu spraudņus, bet arī rakstīt savu.

Lietderībai ir savs grafiskais interfeiss, kas, bez šaubām, ir ērti, jo īpaši iesācēju lietotājiem.

SQLmap

Iespējams, ērtākais un spēcīgākais SQL un XSS ievainojamības meklēšanas rīks. To priekšrocību sarakstu var izteikt šādi:

- atbalsts gandrīz visu veidu datubāzu pārvaldības sistēmām;

- spēja izmantot sešus galvenos veidus, kā definēt un piemērot SQL injekciju;

- režīmā, lai uzskaitītu lietotājus, viņu hass, paroles un citus datus.

Pirms izmantojat SQLmap parasti vispirms atrada neaizsargātas vietnes, izmantojot dork - tukšas vaicājumu meklētājprogrammas, lai palīdzētu jums atsijātu nepieciešamie plānotie resursi internetā.

Tad lapu adrese tiek pārsūtīta uz programmu, un tā tiek pārbaudīta. Ja ievainojamība ir veiksmīgi atrasta, lietderība var to izmantot un iegūt pilnīgu piekļuvi resursam.

Webslayer

Neliela lietderība, kas ļauj jumsbrutālu spēku uzbrukums. Var "bruteforce" resursu formu, sesiju, vietnes parametrus. Tā atbalsta daudzvirzienu pārraidi, kas lieliski ietekmē veiktspēju. Tā var arī rekursīvi izvēlēties paroles iegultās lapās. Ir starpniekservera atbalsts.

Verificēšanas resursi

Tīklam ir vairāki rīki, lai pārbaudītu tiešsaistes vietņu neaizsargātību:

- coder-diary.ru. Vienkārša vietne testēšanai. Ir pietiekami ievadīt pārbaudītā resursa adresi un noklikšķiniet uz "Pārbaudīt". Meklēšana var aizņemt ilgu laiku, tāpēc ir iespējams norādīt savu e-pasta adresi, lai pēc pārbaudes pabeigšanas rezultāts tiktu tieši nosūtīts uz pastkasti. Datubāzē ir aptuveni 2500 zināmo ievainojamību.

- https://cryptoreport.websecurity.symantec.com/checker/. Tiešsaistes pakalpojums Symantec SSL un TLS sertifikātu pārbaudei. Nepieciešama tikai pārbaudītā resursa adrese.

- https://find-xss.net/scanner/. Projekts skenē atsevišķu PHP vietņu failu par neaizsargātību vai to arhīvu ZIP formātā. Jūs varat norādīt skenējamo failu tipus un rakstzīmes, ar kurām skripta dati tiek izdzēsti.

- http://insafety.org/scanner.php. Skeneris vietņu testēšanai platformā "1C-Bitrix". Vienkāršs un intuitīvs interfeiss.

Neaizsargātības pārbaudes algoritms

Jebkurš tīkla drošības speciālists veic vienkāršu algoritmu pārbaudi:

- Pirmkārt, tas manuāli vai ar automatizētu rīku palīdzību analizē, vai vietnē ir kādas ievainojamības. Ja tā, tas nosaka to veidu.

- Atkarībā no veidaievainojamība uzkrājas tālāk. Piemēram, ja CMS ir zināms, tad tiek izvēlēta atbilstošā uzbrukuma metode. Ja šī ir SQL injekcija, tad tiek atlasīti datu bāzes vaicājumi.

- Galvenais uzdevums ir iegūtpriviliģēta piekļuve administratīvajam paneli. Ja to nevar panākt, var būt vērts mēģināt veidlapu un adreses viltošanu, ievadot skriptu tajā, pēc tam nododot cietušajam.

- Ja kāds uzbrukums vai iekļūšana izdosies, tad sākas datu vākšana: vai joprojām ir vājās vietas un kādi ir trūkumi.

- Pamatojoties uz saņemtajiem datiem, drošības speciālists informē vietnes īpašnieku par esošajām problēmām un to novēršanas veidiem.

- Neaizsargātības tiek novērstas ar rokām vai izmantojot trešās puses burvji.

Daži drošības padomi

Tie, kuri patstāvīgi izstrādā savu vietni, gūs labumu no vienkāršiem ieteikumiem un ieteikumiem.

Ienākošie dati jāfiltrē tā, lai skripti vai vaicājumi nevarētu sākt bezsaistē vai nosūtīt datus no datubāzes.

Izmantojiet sarežģītas un stipras paroles, lai piekļūtu administrācijas paneli, lai izvairītos no iespējamo brutālu spēku.

Ja vietne tiek veidota, pamatojoties uz jebkuru CMS, jums to jāatjaunina pēc iespējas biežāk, izmantojot tikai pārbaudītus spraudņus, veidnes un moduļus. Nepārlieciet vietni ar nevajadzīgām sastāvdaļām.

Pārbaudiet servera žurnālus bieži par aizdomīgiem gadījumiem vai darbībām.

Pārbaudiet savu vietni, izmantojot vairākus skenerus un pakalpojumus.

Pareiza servera konfigurācija garantē tā stabilu un drošu darbību.

Ja iespējams, jums jāizmanto SSL sertifikāts. Tas novērsīs personas un konfidenciālu datu pārtveršanu starp serveri un lietotāju.

Drošības rīki. Ir lietderīgi instalēt vai savienot programmatūru, lai novērstu ieplūšanu un ārējos draudus.

Secinājums

Raksts izrādījās apjomīgs, bet pat tas navpietiekami detalizēti aprakstīt visus tīkla drošības aspektus. Lai tiktu galā ar informācijas aizsargāšanas uzdevumu, jums būs jāapgūst daudz materiālu un instrukciju. Un arī apgūst daudz instrumentu un tehnoloģiju. Jūs varat meklēt padomu un palīdzību no profesionāliem uzņēmumiem, kas specializējas pentestības veikšanā un tīmekļa resursu revīzijā. Kaut arī šādi pakalpojumi būs izlietoti labā apjomā, vietnes drošība var būt daudz dārgāka gan ekonomiski, gan reputācijas ziņā.

</ p>